گزارش امنیتی وردپرس WPScan 2024 اشتباهاتی را که بسیاری از سایتها مرتکب میشوند و منجر به خطر افتادنشان میشود، نشان میدهد. اسکنر امنیتی وردپرس گزارش آسیبپذیری وردپرس 2024 WPScan توجه را به روند آسیبپذیری وردپرس جلب میکند و انواع گزینههایی را پیشنهاد میکند که ناشران وبسایت (و سئوکاران) باید به دنبال آن باشند. با هم این گزارش را بررسی میکنیم تا اطلاعات دقیقی از مشکلات داشته باشیم.

گزارش آسیب پذیری وردپرس

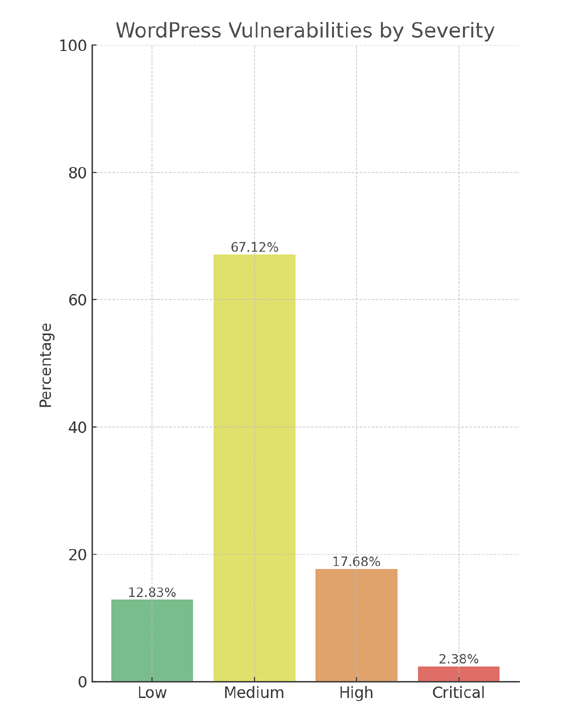

برخی از یافتههای کلیدی این گزارش این است که بیش از ۲۰ درصد از باگها بهعنوان تهدیدهای سطح بالا یا بحرانی رتبهبندی شدند و تهدیدات با شدت متوسط، ۶۷ درصد از آسیبپذیریهای گزارششده، اکثریت را تشکیل میدهند. بسیاری آسیبپذیریهای سطح متوسط را بهگونهای در نظر میگیرند که گویی تهدیدات سطح پایینی هستند و این یک اشتباه است زیرا سطح پایینی ندارند و باید به آنها توجه شود. این گزارش کاربران را برای بدافزار و باگهای وبسایت مقصر نمیداند. اما اشتباهات ناشران میتواند موفقیت هکرها را در سوء استفاده از این باگها تقویت کند.

در گزارش WPScan توصیه میشود:

“در حالی که شدت آسیبپذیریها به طور مستقیم به خطر بهره برداری مربوط نمیشود، این یک دستورالعمل مهم برای صاحبان وبسایت است که تصمیمی آگاهانه در مورد زمان غیرفعال کردن یا بروزرسانی افزونهها بگیرند.”

توزیع شدت آسیب پذیری وردپرس

آسیبپذیریهای سطح بحرانی، بالاترین سطح تهدید، تنها ۲.۳۸ درصد از آسیبپذیریها را نشان میدهند، که اساساً خبر خوبی برای کاربران وردپرس است. با این حال طبق گزارش آسیب پذیری وردپرس، همانطور که قبلا ذکر شد، هنگامی که با درصد تهدیدات سطح بالا (۱۷.۶۸٪) ترکیب میشود، تعداد یا باگهای مربوطه به تقریبا ۲۰٪ افزایش مییابد. در اینجا درصدها براساس رتبه بندی شدت خطرناک بودن باگها آمده است:

- بحرانی ۲.۳۸٪

- کم ۱۲/۸۳%

- بالا ۱۷.۶۸%

- متوسط ۶۷.۱۲%

اهمیت احراز هویت

آسیبپذیریهای احراز هویت شده آنهایی هستند که مهاجم را ملزم میکند ابتدا به اعتبار کاربری و سطوح مجوز همراه آنها دست یابد تا از یک باگ خاص سوء استفاده کند. اکسپلویتهایی که نیاز به احراز هویت در سطح مشترک دارند، بیشترین بهره برداری در بین اکسپلویتهای احراز هویت شده هستند و آنهایی که به دسترسی در سطح مدیر نیاز دارند کمترین خطر را دارند (اگرچه به دلایل مختلف همیشه ریسک پایینی ندارند). حملات بدون احراز هویت عموماً سادهترین مورد بهرهبرداری هستند، زیرا هر کسی میتواند بدون نیاز به دریافت اعتبار کاربری ابتدا یک حمله را انجام دهد.

گزارش آسیب پذیری وردپرس نشان داد که حدود ۲۲ درصد از آسیبپذیریهای گزارششده نیاز به سطح مشترک یا اصلاً احراز هویت ندارند، که نشاندهنده بیشترین آسیبپذیریها است. در سوی دیگر مقیاس بهرهبرداری، آسیبپذیریهایی هستند که به سطوح مجوز مدیریت نیاز دارند که در مجموع ۳۰.۷۱ درصد از آسیبپذیریهای گزارششده را نشان میدهند.

نرم افزار نال شده و رمزهای عبور ضعیف

گذرواژههای ضعیف و پلاگینهای نال شده دو دلیل رایج برای بدافزارهایی بودند که از طریق جتپک اسکن یافت میشوند. نرمافزارهای نال شده، افزونههای غیرقانونی هستند که در صورت مسدود شدن، قابلیت تأیید اعتبار دارند. این پلاگینها معمولاً امکان آلودگی با بدافزار را فعال میکنند. رمزهای عبور ضعیف را میتوان از طریق حملات brute-force حدس زد.

در گزارش WPScan گفته میشود:

حملات دور زدن احراز هویت میتواند شامل تکنیکهای مختلفی باشد، مانند بهرهبرداری از نقاط ضعف در گذرواژههای ضعیف، حدس زدن کد اعتبار، استفاده از حملات brute force برای حدس زدن گذرواژهها، استفاده از تاکتیکهای مهندسی اجتماعی مانند فیشینگ، استفاده از تکنیکهای افزایش امتیاز مانند سوء استفاده از آسیبپذیریهای شناخته شده توسط دستگاههای نرمافزاری و سختافزاری یا تلاش برای ورود به حساب پیشفرض.

سطوح مجوز مورد نیاز برای اکسپلویت ها

آسیبپذیریهایی که به اعتبار سطح مدیر نیاز دارند، بالاترین درصد سوء استفادهها را نشان میدهند و پس از آن Cross Site Request Forgery (CSRF) با ۲۴.۷۴ درصد آسیبپذیریها قرار دارد. این جالب است زیرا CSRF حملهای است که از مهندسی اجتماعی استفاده میکند تا قربانی را وادار به کلیک روی پیوندی کند که سطوح مجوز کاربر از آن به دست آمده است. این اشتباهی است که ناشران وردپرس باید از آن آگاه باشند زیرا تنها کاری که لازم است این است که یک کاربر سطح مدیریت پیوندی را دنبال کند که سپس هکر را قادر میسازد تا امتیازات سطح مدیریت را برای وبسایت وردپرس در نظر بگیرد. در زیر درصدهای اکسپلویتها براساس نقشهای لازم برای انجام یک حمله ترتیب داده شده است.

ترتیب صعودی نقش های کاربر برای آسیب پذیری ها

- نویسنده ۲.۱۹%

- مشترک ۱۰.۴٪

- احراز هویت نشده ۱۲.۳۵%

- مشارکت کننده ۱۹.۶۲%

- مدیر ۳۰.۷۱%

رایج ترین انواع آسیب پذیری که نیاز به حداقل احراز هویت دارند

کنترل دسترسی ناقص در زمینه وردپرس یا Broken Access Control به یک نقص امنیتی اشاره دارد که میتواند به مهاجم بدون مجوزهای لازم اجازه دسترسی به مجوزهای اعتبار بالاتر را بدهد. در بخشی از گزارش آسیب پذیری وردپرس که به رخدادها و آسیبپذیریهای زیربنایی آسیبپذیریهای تأیید نشده یا سطح مشترک گزارششده نگاه میکند (وقوع در مقابل آسیبپذیری در گزارشهای تأیید نشده یا مشترکین+)، WPScan درصدهای مربوط به هر نوع آسیبپذیری را تجزیه میکند. برای راه اندازی (زیرا آنها به حداقل تا بدون احراز هویت کاربر نیاز دارند).

گزارش تهدید WPScan خاطرنشان کرد که Broken Access Control ۸۴.۹۹٪ و سپس SQL (۲۰.۶۴٪) را نشان میدهد. پروژه Open Worldwide Application Security Project (OWASP) کنترل دسترسی ناقص را به صورت زیر تعریف میکند:

کنترل دسترسی، که گاهی اوقات مجوز نامیده میشود، نحوه دسترسی یک برنامه وب به محتوا و عملکردها به برخی از کاربران و نه افراد غیره است. این بررسیها پس از احراز هویت انجام میشوند و بر آنچه که کاربران مجاز به انجام آن هستند، نظارت میکنند. کنترل دسترسی مانند یک مشکل ساده به نظر میرسد اما اجرای صحیح آن به طرز موذیانهای دشوار است. مدل کنترل دسترسی یک برنامه کاربردی وب به محتوا و عملکردهایی که سایت ارائه میکند پیوند نزدیکی دارد. علاوه بر این، کاربران ممکن است در تعدادی گروه یا نقش با تواناییها یا امتیازات مختلف قرار بگیرند.

SQL با ۲۰.۶۴% دومین نوع آسیبپذیری رایج را نشان میدهد، که WPScan در زمینه آسیبپذیریهایی که نیاز به حداقل سطوح احراز هویت دارند، از آن به عنوان «شدید و خطر بالا» یاد میکند، زیرا مهاجمان میتوانند به پایگاه داده دسترسی داشته باشند و/یا در آن دستکاری کنند. در واقع در قلب هر وبسایت وردپرسی است!

این درصدها بصورت زیر هستند:

- کنترل دسترسی ناقص 84.99%

- SQL Injection 20.64%

- اسکریپتها 9.4%

- آپلود فایل خودسرانه تایید نشده 5.28%

- افشای دادههای حساس 4.59٪

- مرجع شی مستقیم ناامن (IDOR) 3.67%

- اجرای کد از راه دور 2.52%

- سایر 14.45%

باگ ها در هسته وردپرس

اکثریت قریب به اتفاق مشکلات آسیبپذیری در افزونهها و تمهای جانبی گزارش شده است. با این حال، در سال ۲۰۲۳ در مجموع ۱۳ آسیب پذیری در هسته وردپرس گزارش شده است. از میان سیزده آسیبپذیری، تنها یکی از آنها بهعنوان تهدید با شدت بالا رتبهبندی شد، که دومین گزارش مخرب است، که Critical بالاترین سطح تهدید آسیبپذیری است، یک سیستم امتیازدهی رتبهبندی که توسط سیستم امتیازدهی آسیبپذیری مشترک (CVSS) نگهداری میشود.

پلتفرم اصلی وردپرس دارای بالاترین استانداردها است و از یک جامعه جهانی که در کشف و اصلاح آسیبپذیریها هوشیار هستند، بهره میبرد.

امنیت وب سایت باید به عنوان سئو فنی در نظر گرفته شود

ممیزی سایت معمولاً امنیت وبسایت را پوشش نمیدهد، اما به نظر من هر فرد مسئول حداقل باید در مورد هدرهای امنیتی صحبت کند. همانطور که گفتیم، امنیت وبسایت به سرعت به یک مسئله سئویی تبدیل میشود، زمانی که رتبهبندی وبسایت از صفحات نتایج موتورهای جستجو (SERPs) به دلیل آسیبپذیری در معرض خطر ناپدید میشود. به همین دلیل مهم است که در مورد امنیت وبسایت فعال باشید. براساس گزارش آسیب پذیری وردپرس، نقطه اصلی ورود وبسایتهای هک شده، اعتبار لو رفته و رمزهای عبور ضعیف بوده است. اطمینان از استانداردهای رمز عبور قوی و احراز هویت دو مرحلهای بخش مهمی از موضع امنیتی هر وبسایت است.

جمع بندی نهایی

استفاده از هدرهای امنیتی راه دیگری برای کمک به محافظت در برابر اسکریپتها و سایر انواع آسیب پذیری است. در نهایت، فایروال وردپرس و سختسازی وبسایت نیز رویکردهای پیشگیرانه مفیدی برای امنیت وبسایت هستند. من یک بار یک انجمن را به وبسایت جدیدی که ایجاد کردم اضافه کردم و بلافاصله در عرض چند دقیقه مورد حمله قرار گرفت. باور کنید یا نه، تقریباً همه وبسایتها در سراسر جهان ۲۴ ساعت شبانه روز مورد حمله رباتهایی هستند که آسیب پذیریها را اسکن میکنند.

رضا.مکردان 2 سال عضو همیار وردپرس

سلام اهلين بار است كه با أين كار ميكنم وكفته برود اتصال خصوصي. سريع روشن شود